個人情報や重要なデータを扱う企業にとって、情報漏えいは何としても避けたい事態です。多様な働き方がされるようになる働き方改革に取り組む中、多くの企業が対策に迫られています。注視すべきは社内教育とセキュアな環境づくりの2つです。ここでは、情報漏えいの事例やリスク、信頼できる公的ガイドラインについて解説します。

情報漏えいはなぜ起こる?

情報漏えいは、個人情報や重要なデータの取扱量に応じて発生件数が増えていきます。被害額は年々増加の一途をたどり、業種別でもっとも多発しているのが行政機関です。

民間は情報通信業の件数が多く、次いで教育・学習支援業者、またオンラインショッピングの浸透により卸売業者、小売業者でも情報漏えいが確認されています。

(参照:JNSA「2018年情報セキュリティインシデントに関する調査結果~個人情報漏えい編~(速報版)」)

自社で情報漏えいが発生してしまえば、多額の損害賠償に加え、企業の社会的信用の失墜も避けられません。商品やサービスを利用する顧客、取引先にダメージを与えないためにも、情報漏えいの原因は何なのか詳しく把握しておく必要があります。

原因の約50%は人為的ミス

情報漏えい被害の報道などの影響で、外部からの不正アクセスがまっさきに思い浮かぶ方も多いでしょう。しかし、原因の約半分は従業員の「紛失・置き忘れ」「誤操作」です。

(参照:JNSA「2018年情報セキュリティインシデントに関する調査結果~個人情報漏えい編~(速報版)」)

紛失・置き忘れは、社用ノートパソコンや社内データを入れたUSBメモリを社外へ持ち出し、駅や飲食店、電車やタクシー、取引先にそのまま置き忘れてしまうケース。誤操作は、メールやFAXの宛先間違いなどが挙げられます。

近年特に増えているのがメールの送信ミスで、重要なデータを添付したメールを関係のない第三者に送ってしまった、CCに別の取引先のアドレスを入れてしまった、などの事例が目立ちます。昨年11月に平井大臣が内閣府と内閣官房で11月26日に廃止すると発表した、通称PPAPと呼ばれる暗号化ZIPファイルをメールで送付した後に、別のメールでパスワードを追送する手順もこれの対策でした。テレワーク導入によりペーパーレス化が進んではいるものの、紙書類の管理ミスも情報漏えいの原因としてまだまだ多いのが現状です。

不正アクセス件数も増加中

不正アクセスとは、権限を持たない第三者が、アカウントの乗っ取りやマルウェアによる攻撃を通して、アクセス制限のかかったサーバーやパソコン、情報資産にアクセスすることです。

代表的な被害はサイト改ざん、顧客情報や機密情報を含む企業データ流出、サーバーの破壊・停止、迷惑メール送信の中継、他サーバーへ攻撃する際の中継、バックドア作成などが挙げられます。

(参照:総務省「不正アクセスによる被害と対策」)

サイバー犯罪の手口は年々巧妙になっており、特に注意したいのが企業をピンポイントで狙う「標的型攻撃」です。攻撃者はユーザーの業界や人脈を入念に調べたうえで、新規顧客を装ったり、業務に関連するメールを送信したりしてきます。

そのメールには、不正プログラムが組み込まれた添付ファイルや、不正サイトに遷移するリンクが仕込まれています。ユーザーが添付ファイルを展開したり、リンクをクリックしたりしてしまうと手遅れです。

金銭的な実被害はもちろん、個人情報が流出してしまう事例も多いため、少しでも不審に感じたメールは絶対に開封してはいけません。

有名な事例

情報漏えい対策の参考とすべく、人為的ミスおよび外部からの不正アクセス(標的型攻撃)に関する近年の事例を、具体的に見ていきましょう。

業務委託先の従業員による被害事例

2014年に起きた教育関連企業の情報漏えい事例です。委託企業の従業員経由で、約3,500万件の顧客情報が名簿業者3社に売却されました。

流出させた派遣従業員の職種はシステムエンジニアで、スマートフォンに情報を移して意図的に個人情報を持ち出したとされています。裁判所は教育関連企業に対し、流出を防止する措置を取らなかった注意義務違反を指摘、約200万円の賠償金支払いを命じました。

企業は500円分の金券をお詫びとしてユーザーに送付、ユーザーはその後複数の集団訴訟を起こしています。原告の人数は約1万人以上で、裁判はまだ終わっていません。被害総額は数千億円に上ると言われています。

標的型攻撃による被害事例

2015年の公的機関の情報漏えい事例です。従業員のパソコンに不正メールが大量に送信され、うち2名がメールに添付されたファイルを開封してしまいます。不正メールは公開アドレスだけでなく、従業員個人のアドレスにも送信されていました。その後、10台のコンピューターに感染が拡大、最終的に100万件以上の個人情報が流出しています。

公的機関は攻撃を認識していましたが、個人情報の流出が発覚するまで約1カ月かかりました。攻撃には非常に見つけにくい遠隔操作ウイルスの「EMDIVI(エムディヴィ)」が使われていた可能性があり「不審なメールは絶対に開封しない」といった職員教育が徹底されていれば、防げていたであろう事例です。

[SMART_CONTENT]

セキュリティの基本は、社内教育と不正アクセス防衛

上記は一例で、組織の大小や業態を問わず、あらゆる場所から機密情報や個人情報が外部に漏えいし、企業の信頼が大きく損なわれるケースが多発しています。

セキュリティの基本は「社内での人為的ミス防止」と「社外からの不正アクセス防止」です。ここでは、企業側の視点で実施できる情報漏えい対策について解説します。

人為的ミスの対策

人的ミスの対策は「社内教育の徹底」と「適切なツールの導入」の2つです。

社内教育を徹底

従業員教育を徹底するには、データの持ち出しや扱いに関するルールや、アクセス方法などを盛り込んだ「情報セキュリティポリシー」の作成が必要です。なぜセキュリティ対策が必要なのか、どのような方針に基づいて情報資産を保護するのかなど、組織全体の情報管理意識を底上げする内容を盛り込みます。

次に、セキュリティポリシーを元にしてガイドラインを作成します。より実践的な内容にするため、サーバー運用、システム開発、アウトソーシング契約についてもしっかりと策定します。メールの危険性についても強調し、標的型攻撃の糸口をつくらないことが大切です。また、規約に違反した際の罰則についてもわかりやすく解説します。

ガイドラインを実施・運用するために、各部門・システム別に、セキュリティに関するオペレーションを共有します。セキュリティソフトの導入手順、情報資産へのアクセス権限、アクセス証跡(ログ)など、できるだけ実務に即した内容に仕上げるとスムーズです。

適切なツールの導入

企業側や従業員がいくら注意をしても、ヒューマンエラーを完全に防止することはできません。そのため、誤送信防止機能付きのメールソフト、アクセス管理やダウンロード管理ができるコンテンツ管理システムを導入するなどして対策します。

例えば、誤送信を防止する機能には、以下のようなものがあります。

- メール内容を自動チェックし、情報漏えいにつながる部分を送信前に指摘する

- メール送信を一時保留し、宛先チェックができる

- 添付ファイルの自動暗号化

- 複数メールアドレスがToやCcにある場合、自動でBcc変更する など

上記、誤送信防止機能付きのメールソフトに合わせて、信頼のおけるファイル共有ツール、クラウドストレージサービスの導入も併せて検討します。それらに社内データを集約し、アップロードした上で関係者とのコミュニケーションを習慣づければ「社内でやり取りしている情報を誤って社外へメール送信し情報漏えいしてしまう」といった事故を防げます。

とはいえ、情報漏えい対策はツールを導入するだけでは不十分です。セキュリティ管理は従業員の意識や意識づける教育とシステムによる制御のバランスが大切であり、監視性を高めて組織全体の意識を向上させる必要があります。

不正アクセス防衛

不正アクセスに対するセキュリティの概念には「境界型セキュリティ」と「ゼロトラストセキュリティ」があります。

境界型セキュリティ

境界型セキュリティとは、社外と社内の境目に壁を作って情報を保護する、従来型セキュリティ対策のことです。インターネットとイントラネットを分けている考えです。従来型とはいえ現在も多くの企業が境界型セキュリティによりITインフラを支えています。

「壁」に該当するのはファイアウォール、IPS、IDSなどで、壁が厳重に管理されていれば、外部から攻撃されたとしても問題ありません。しかし、攻撃者の能力が上回れば、壁を破壊されたり、すり抜けたりして入られてしまいます。

また、境界型セキュリティは「境界内、つまり社内の人間は信用できる」という考え方がベースにあります。そのため、内部にいる攻撃者には対処できません。

ゼロトラストセキュリティ

境界型セキュリティに対し、ゼロトラストセキュリティには社内・社外という概念が存在しません。ネットワークへアクセスしている者全員を疑い(何も信頼しない=Zero Trust)、認証を徹底し、常に監視するという考え方です。

標的型攻撃など、巧妙に社内へのアクセスを試みる不正方法の増加や、インターネットをベース働くテレワーク環境の広まりに応じて、近年大きく注目されています。

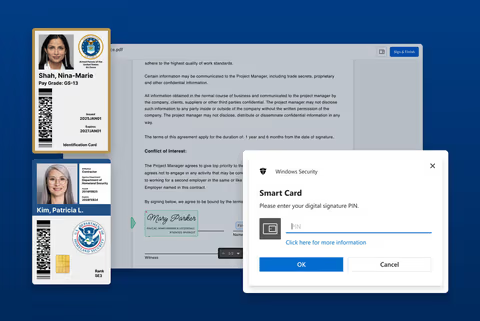

具体的には、企業、従業員が使用する端末・ネットワークを常時監視し、さまざまな認証を設けてアプリケーションや情報資産(データやコンテンツ)へのアクセスを制御します。一度認証をクリアした端末であっても、マルウェアの感染が疑われれば、即座にアクセス制限がかかります。

ビジネス用のクラウドストレージなどを選別するときは、このゼロトラストセキュリティという発想から認証・監視機能が充実しているサービスを選びましょう。

公的なガイドラインも参照

情報セキュリティや個人情報保護に関連したガイドラインは、各団体から数多く公表されています。代表的なのは内閣府の「個人情報保護委員会」です。

そのほか、経済産業省の所管するIPAや、NPOのJNSAでもさまざまなガイドラインが公示されています。数あるガイドラインの中から自社のニーズにフィットするものを選び、参考にしてみてください。

例えばIPAには、新入社員教育用のガイドラインや、中小企業向けのガイドラインも用意されています。どのガイドラインでも、最新のバージョンが発表されていないか定期的なチェックが必要です。

IPAガイドライン:https://www.ipa.go.jp/security/keihatsu/sme/guideline/index.html

まとめ

多くの企業や組織がリモートワークを実践している今、時間・場所・組織の垣根を超えてあらゆるデバイスがネットワークに接続されています。だからこそ、セキュリティ教育と適切なツールの導入は不可欠です。そこでおすすめなのが、法人向けに特化したセキュアなコンテンツ管理を実現するプラットフォームの「Box」です。

Boxには最新のセキュリティ対策機能が搭載されており、新種のマルウェアや未知の脅威にも対応できます。従来型のセキュリティ製品とは異なり、社内にサーバーを置く必要はありません。クラウド上で情報を一元管理できるので、業務負荷、運用の手間を増やさずに、従業員教育の時間を確保可能です。メールやチャット、ビデオ会議システムといったコミュニケーションツールとも連携させ、社内外の関係者と安全に情報共有ができます。サイバー攻撃から自社を守るためにも、ぜひBoxの導入をご検討ください。

- トピックス:

- セキュリティ

- 関連トピックス:

- セキュリティ